[BUUCTF]xor

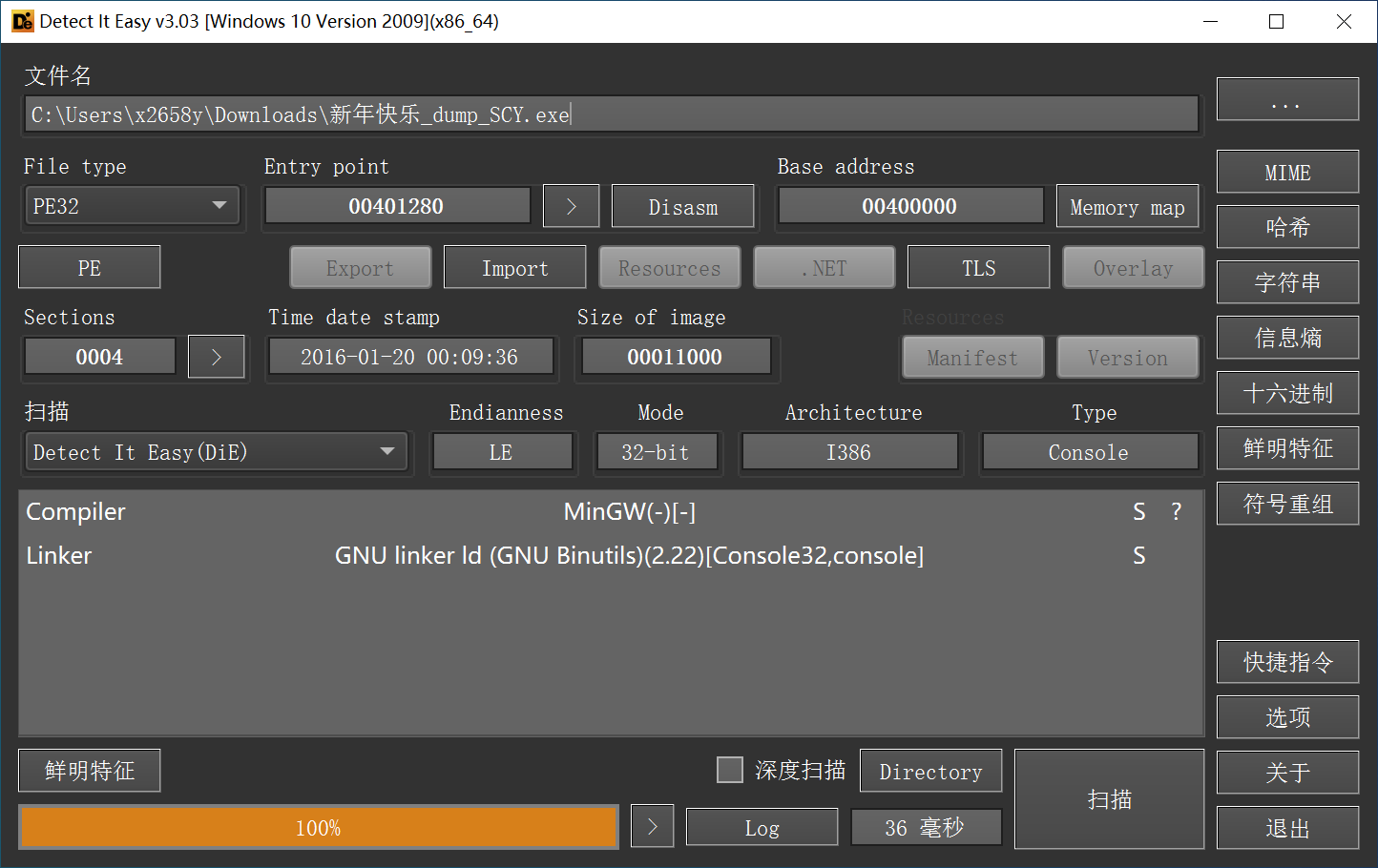

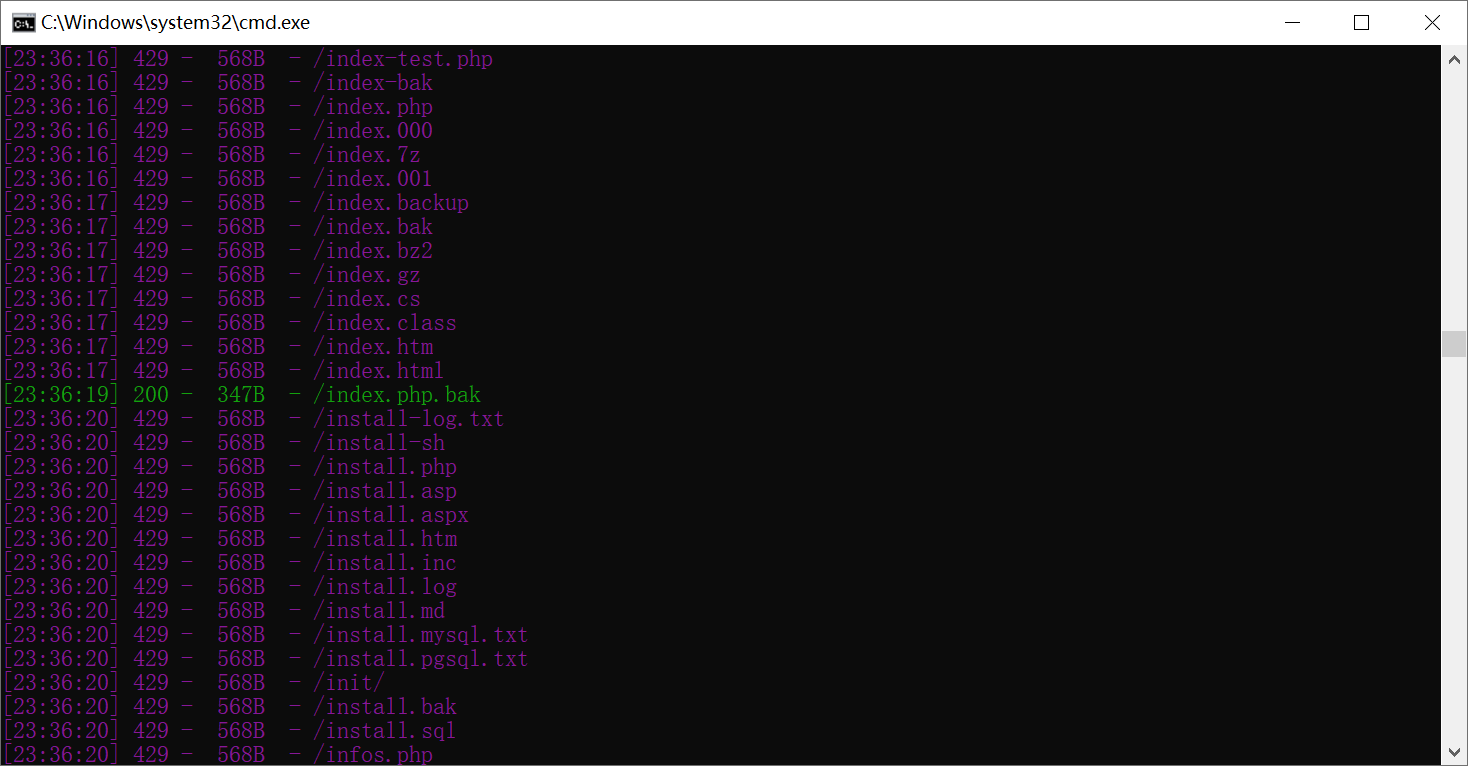

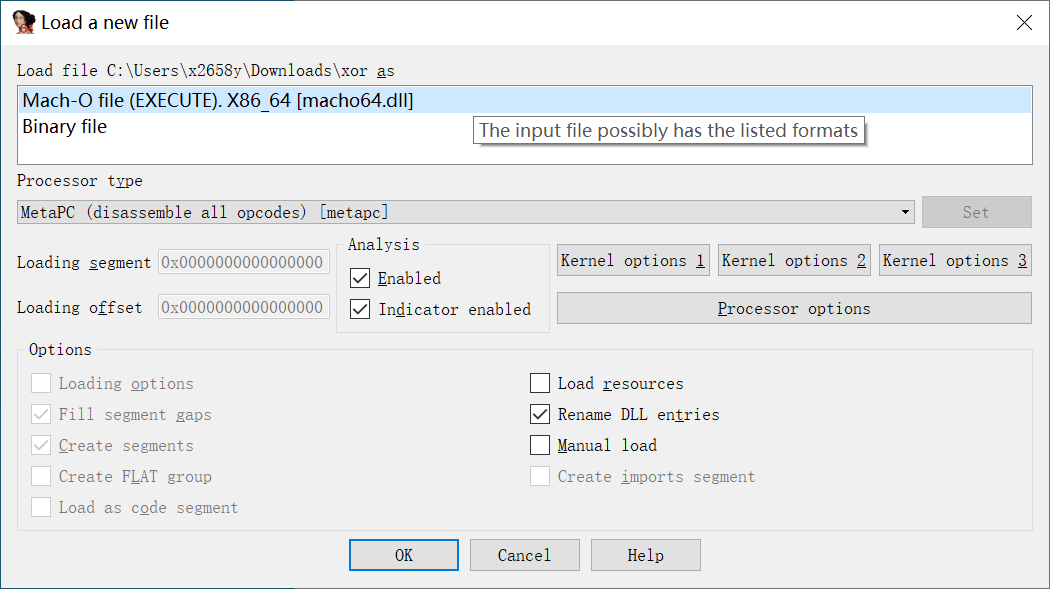

下载下来发现文件不是exe, 先IDA看一下, 发现不是PE文件

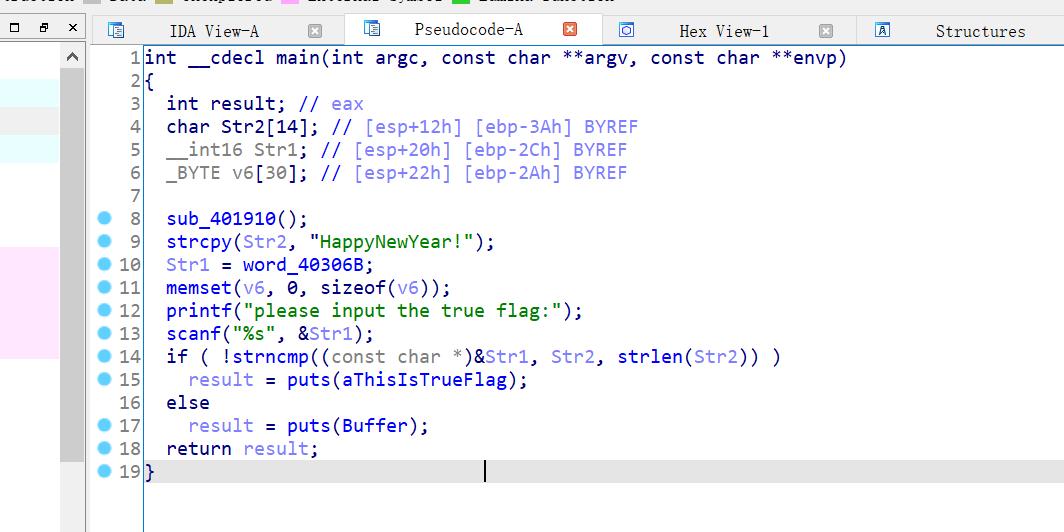

直接分析F5看伪代码

1 | int __cdecl main(int argc, const char **argv, const char **envp) |

这这题需要用到一个知识点, 异或(XOR)两次会还原

1 | 101011 XOR 111111 = 010100 //将101011与111111异或 |

所以只需要把global指向的字符串按照题目的方式再次进行一次异或即可得到原文,

原文应该就是flag

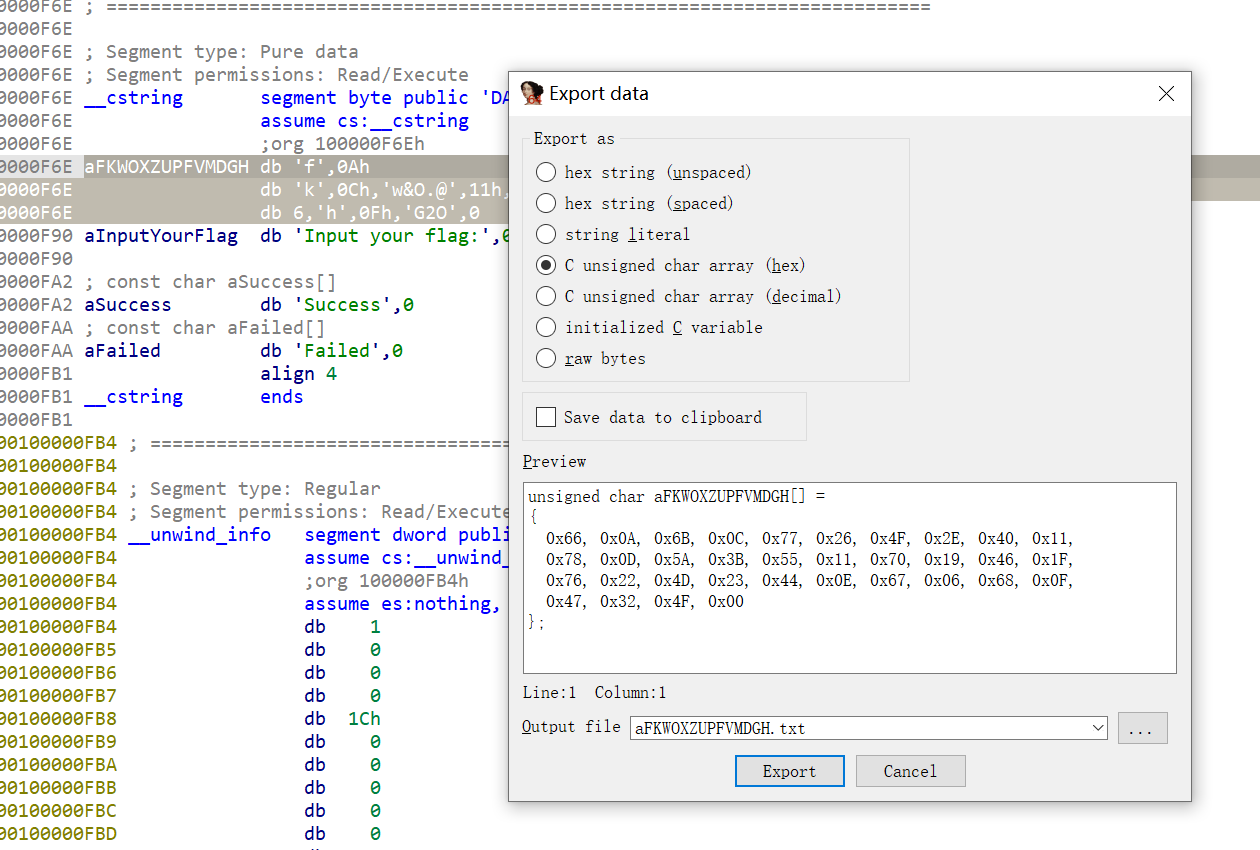

可以在IDA里使用shift+e提取字符数组

解密代码如下

1 |

|